WinArpAttacker是一款网络安全工具,主要用于局域网内的ARP欺骗测试和网络分析,它通过伪造ARP(地址解析协议)数据包,可以模拟中间人攻击场景,帮助网络管理员和安全研究人员评估网络安全性,以下是关于WinArpAttacker的详细教程,涵盖功能介绍、操作步骤、注意事项及实际应用场景。

工具概述与功能

WinArpAttacker的核心功能围绕ARP欺骗展开,其主要模块包括:扫描局域网内主机、伪造ARP响应包、拦截和修改网络流量、实时监控ARP通信等,通过这些功能,用户可以测试网络设备的抗攻击能力,或进行教学演示,需要注意的是,该工具仅限授权使用,非法入侵他人网络可能涉及法律责任。

安装与界面介绍

-

安装步骤:

- 下载WinArpAttacker安装包(建议从官网或可信开源平台获取)。

- 运行安装程序,按照向导完成安装(默认路径即可)。

- 首次启动时需以管理员权限运行,以确保驱动程序正常加载。

-

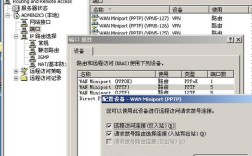

界面布局:

- 主窗口:分为“扫描主机”“攻击设置”“流量监控”三大功能区。

- 工具栏:包含开始/停止扫描、启动攻击、保存日志等快捷按钮。

- 状态栏:显示当前网络接口、IP地址及ARP缓存状态。

详细操作步骤

扫描目标主机

- 点击“扫描”按钮,工具自动检测同一局域网内的活跃主机,并显示IP地址、MAC地址及厂商信息。

- 扫描结果可通过“导出”功能保存为CSV文件,便于后续分析。

配置ARP欺骗攻击

- 选择目标:在扫描结果列表中勾选要攻击的主机(如网关或目标设备)。

- 攻击模式:

- 网关欺骗:将目标主机的网关MAC地址伪造为攻击者的MAC,使其流量经过攻击者。

- 双向欺骗:同时欺骗目标主机和网关,实现中间人攻击。

- 参数设置:

- 欺骗间隔:默认为1秒,可调整频率以避免网络拥堵。

- 持续时间:勾选“持续攻击”或设置定时停止。

流量监控与分析

- 启动攻击后,工具自动捕获经过攻击者的数据包,并在“流量监控”窗口显示。

- 支持筛选HTTP、DNS等协议,可查看明文内容(需注意隐私保护)。

- 使用“保存数据包”功能将捕获结果保存为.pcap格式,用Wireshark进一步分析。

防御测试与恢复

- 测试防御效果:在目标主机上安装ARP防护软件(如ArpON),观察攻击是否被阻断。

- 停止攻击:点击“停止”按钮,工具自动发送正确的ARP响应包恢复网络,或手动执行“刷新ARP缓存”。

注意事项与法律风险

- 授权使用:仅限在自有网络或获得书面授权的测试环境中使用。

- 网络影响:攻击可能导致目标主机网络中断,需提前通知相关人员。

- 防护措施:测试后建议开启静态ARP绑定或使用专业防火墙规则。

实际应用场景

- 安全培训:模拟ARP欺骗攻击,帮助学员理解中间人攻击原理。

- 网络维护:检测局域网中是否存在恶意ARP欺骗行为。

- 漏洞评估:验证企业网络设备的抗ARP欺骗能力。

常见问题与解决方案

以下表格总结了使用过程中的常见问题及解决方法:

| 问题 | 可能原因 | 解决方案 |

|---|---|---|

| 攻击失败,目标主机无响应 | 目标主机安装了ARP防护软件 | 更换攻击模式或关闭目标主机的防护工具 |

| 扫描不到其他主机 | 网络接口配置错误或防火墙拦截 | 检查IP是否与目标主机在同一网段,关闭临时防火墙 |

| 捕获的数据包为空 | 攻击未成功或目标主机使用加密协议 | 确认攻击状态,尝试捕获其他协议流量 |

相关问答FAQs

Q1:WinArpAttacker是否可以用于攻击互联网上的远程主机?

A1:不可以,WinArpAttacker仅适用于局域网环境,因为ARP协议本身是局域网内部的通信协议,无法直接跨越路由器攻击远程主机。

Q2:如何避免自己的网络成为ARP欺骗的受害者?

A2:可通过以下方式防护:

- 在网关和主机上绑定静态ARP表(命令:

arp -s <IP地址> <MAC地址>)。 - 安装专业的ARP防护工具(如XArp、ArpON)。

- 启用交换机的端口安全功能,限制MAC地址数量。

通过本教程,用户应能掌握WinArpAttacker的基本操作,并明确其合法用途,网络安全工具的使用需以“合法、授权、负责”为前提,共同维护健康的网络环境。